Qui est le plus dangereux hacker du monde ?

Kevin Mitnick : A infiltré certains des plus grands sites Internet sécurisés. Islam Brahimi : Connu pour avoir illégalement accédé à plusieurs ordinateurs connectés à Internet en créant l’un des plus grands réseaux Botnet de 500 000 ordinateurs infectés. Ceci pourrez vous intéresser : Comment récupérer des fichiers sur Google Drive ?. HD Moore : Créateur de Metasploit.

Qui est le hacker le plus célèbre ? Kevin Mitnick Vers 1995, l’activité de Kevin Mitnick fait le tour du monde. Ce consultant en sécurité informatique est connu pour avoir été le hacker le plus recherché de l’histoire. En effet, il a commis plusieurs actes illégaux, déjà très jeune, et a été arrêté à plusieurs reprises.

Quel est le hacker le plus dangereux du monde ?

Depuis 2011, Belan était considéré par la justice comme l’un des pirates les plus dangereux au monde et en 2012 il était officiellement recherché pour ses activités. Lire aussi : Est-il possible de récupérer des fichiers supprimés de la corbeille ?.

Quel est le salaire d’un hacker ?

Quel est le salaire d’un hacker éthique ? En moyenne, un hacker éthique débutant exerçant en France percevra 4000€ bruts par mois contre 7500€ bruts pour un profil senior.

Qui sont les plus grands hackers ?

Les experts en cybersécurité sont unanimes pour placer Kévin Mitnick au top des hackers les plus respectés et les plus puissants de la planète. Passant de black hat à white hat, il a forgé sa carrière principalement dans les années 1980 faisant beaucoup de dégâts à la société Pacific Bell.

Quel est le plus gros hacker du monde ?

Célèbre pour être l’auteur du « plus grand piratage militaire de tous les temps », selon les Etats-Unis, l’Ecossais Gary McKinnon s’est déchaîné pendant un peu plus d’un an entre février 2001 et mars 2002. Voir l’article : Pourquoi une marque forte en notoriété et en image Favorise-t-elle la distribution des produits d’un fournisseur ?.

Qui est le hacker le plus recherché du monde ?

| naissance | 3 juin 1988 Tizi Ouzou |

|---|---|

| Nom dans la langue maternelle | âµâ´°âµâµ£â´° â´±âµâ´ âµâµâ´°â´µ |

| Pseudonyme | BX1 |

| Autres noms | Daniel HB |

| Activité | pirate informatique |

Quels sont les plus grands hackers du monde ?

Un peu solitaire

- Steve Jobs (1955-2011) et Steve Wozniak (67 ans) Vendre des boîtes appelées « Blue Box » pour passer des appels interurbains gratuitement. …

- Kevin Poulsen alias Dark (52 ans)…

- Kevin David Mitnick alias Le Condor (54 ans)…

- Gary Mc Kinnon (51)…

- George Hotz ou GeoHot (28 ans)

Qui a pirate le FBI ?

200 millions de données volées à des entreprises américaines Le FBI soupçonne Sébastien Raoult d’appartenir au groupe des « ShinyHunters », une référence à l’univers Pokémon. Les autorités américaines les décrivent comme des « cybercriminels prolifiques ». Ces pirates ont commencé leurs actions début 2020.

Quels sont les meilleurs hackers du monde ?

Un peu solitaire

- Steve Jobs (1955-2011) et Steve Wozniak (67 ans) Vendre des boîtes appelées « Blue Box » pour passer des appels interurbains gratuitement. …

- Kevin Poulsen alias Dark (52 ans)…

- Kevin David Mitnick alias Le Condor (54 ans)…

- Gary Mc Kinnon (51)…

- George Hotz ou GeoHot (28 ans)

Qu’est-ce que Anonymous a fait ?

La lutte en cours contre la pédopornographie (2011-2022) Plusieurs affaires impliquent Anonymous dans la lutte contre la pédopornographie sur Internet. De nombreux sites Web ont été attaqués par des pirates qui les ont simplement fermés et collecté les données des visiteurs, les révélant au public.

Quelles sont les causes du piratage ?

De manière générale, les pirates tentent de s’introduire dans les ordinateurs et les réseaux pour l’une des quatre raisons suivantes. Gain financier de nature criminelle, comme le vol de numéros de carte de crédit ou la violation de systèmes bancaires.

Pourquoi sommes-nous piratés ? Finalité Voler des informations personnelles, professionnelles et/ou bancaires à des fins frauduleuses (revente de données, usurpation d’identité, transactions frauduleuses, spam, etc.).

Quels sont les conséquences du piratage ?

Outre les conséquences purement juridiques, les utilisateurs de logiciels piratés ou contrefaits peuvent rencontrer les problèmes suivants : Exposition à des virus, disque endommagé ou logiciel défectueux. Documentation produit inadéquate ou indisponible. Aucune garantie.

Quels sont les droits enfreints par le piratage ?

« Le fait d’accéder ou de se maintenir frauduleusement dans tout ou partie d’un système de traitement automatisé de données » : deux ans de prison et 30 000 euros d’amende voire trois ans et 45 000 euros en cas de modification ou de suppression de données dans ces systèmes.

Quels sont les signes de piratage ?

Signes indirects d’un piratage

- Accès au compte suspect (e-mail d’alerte généré)

- Soudain, l’ordinateur ralentit au démarrage.

- E-mails marqués comme lus sans être lus.

- Cliquer sur un programme qui n’a aucun effet ou provoque une erreur.

- Fichiers supprimés, déplacés, renommés.

Quels sont les types de piratage ?

Protéger vos données : quelles sont les méthodes de piratage les plus courantes ?

- Hameçonnage.

- Rançongiciels.

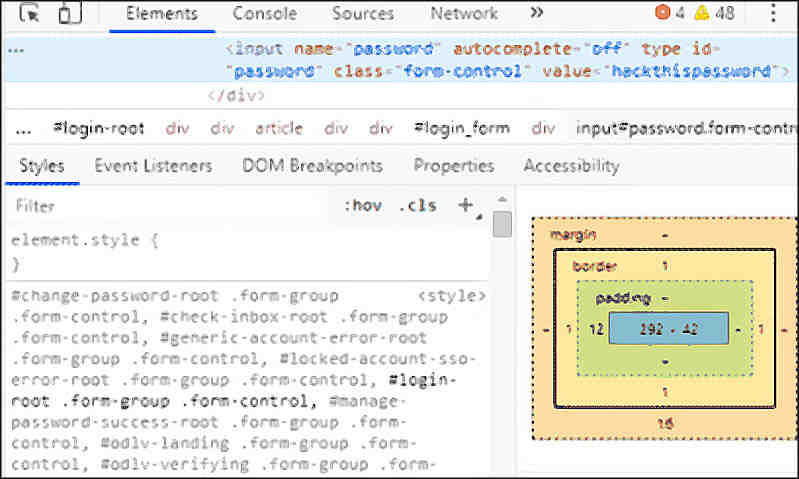

- Vol de mot de passe.

- Logiciel malveillant.

- Le faux réseau wifi.

- Clé USB coincée.

Comment Appelle-t-on ce type de piratage ?

Une dégradation, une dégradation, une diffamation ou une dégradation est l’altération non sollicitée de la présentation d’un site Web, à la suite d’un piratage de ce site Web. Il s’agit donc d’une forme de piratage de site Web par un pirate informatique.

Quel est le but d’un pirate ?

Les pirates cherchent à accéder au système sans avertissement afin d’en modifier le contenu et l’organisation comme ils l’entendent. Les motifs des pirates peuvent varier considérablement, tout comme l’impact de l’attaque sur le système cible.

Quel est le mode de piratage le plus utilisé ?

La technique du phishing est sans aucun doute la méthode la plus utilisée par les hackers. Le principe est simple : il consiste à usurper l’identité d’une entreprise, d’un établissement financier ou d’une administration, afin d’obtenir des informations personnelles (coordonnées bancaires, mots de passe, etc.).

Quel pays a les meilleurs hackers ?

Une opération efficace mais surtout symbolique puisque la Corée du Nord abrite les hackers les plus actifs au monde.

Quel est le plus grand hacker ?

Célèbre pour être l’auteur du « plus grand piratage militaire de tous les temps », selon les Etats-Unis, l’Ecossais Gary McKinnon s’est déchaîné pendant un peu plus d’un an entre février 2001 et mars 2002.

Quel est le mode de piratage le plus utilisé ?

La technique du phishing est sans aucun doute la méthode la plus utilisée par les hackers. Le principe est simple : il consiste à usurper l’identité d’une entreprise, d’un établissement financier ou d’une administration, afin d’obtenir des informations personnelles (coordonnées bancaires, mots de passe, etc.).

Qui est le hacker le plus dangereux ? Depuis 2011, Belan était considéré par la justice comme l’un des pirates les plus dangereux au monde et en 2012 il était officiellement recherché pour ses activités.

Quelles sont les méthodes de piratage les plus courantes ?

Protéger vos données : quelles sont les méthodes de piratage les plus courantes ?

- Hameçonnage.

- Rançongiciels.

- Vol de mot de passe.

- Logiciel malveillant.

- Le faux réseau wifi.

- Clé USB coincée.

Quelle technique de piratage permet de se faire passer pour quelqu’un d’autre sur internet ?

Phishing ou hameçonnage Cette méthode de piratage consiste à leurrer l’internaute afin de l’inciter à communiquer ses données personnelles et/ou bancaires en se faisant passer pour un tiers de confiance (banque, assurance, etc.). Comment se protéger ? Ne partagez jamais votre mot de passe.

Qui est le plus grand hacker du monde ?

Kevin Mitnick : The Elusive Une carrière qui a duré vingt ans. Plus tard, entre autres, il accède aux systèmes de grands noms de la technologie tels que Sun Microsystem, Nokia, Motorola, Fujitsu… « Le Condor » était très probablement le hacker le plus populaire de son temps.

Quel pays a les meilleurs hackers ?

Une opération efficace mais surtout symbolique puisque la Corée du Nord abrite les hackers les plus actifs au monde.

Qui est le meilleur hacker du monde ?

Célèbre pour être l’auteur du « plus grand piratage militaire de tous les temps », selon les Etats-Unis, l’Ecossais Gary McKinnon s’est déchaîné pendant un peu plus d’un an entre février 2001 et mars 2002.

Quel est le plus grand hacker ?

Célèbre pour être l’auteur du « plus grand piratage militaire de tous les temps », selon les Etats-Unis, l’Ecossais Gary McKinnon s’est déchaîné pendant un peu plus d’un an entre février 2001 et mars 2002.

Qui est le hacker le plus connu ?

1. Kévin Mitnick. Vers 1995, les affaires de Kevin Mitnick font le tour du monde. Ce consultant en sécurité informatique est connu pour avoir été le hacker le plus recherché de l’histoire.

Qui est le premier hacker du monde ?

Kevin Mitnick en 2010. Kevin Mitnick, né le 6 août 1963 à Van Nuys en Californie, est un ancien hacker américain devenu consultant en sécurité informatique depuis les années 2000.

Quel est le code pour savoir si on est sur écoute ?

##002# pour pouvoir mettre fin à toutes les écoutes téléphoniques qui ont lieu sur votre mobile. *#43# vous montrera tous les appareils actuellement connectés à votre téléphone mobile !

Comment savoir si vous êtes sur écoute ? Savoir si votre téléphone est espionné ou exploité

- Consommation de données anormale. …

- Des applications indésirables sont installées sur votre smartphone. …

- La batterie de votre smartphone chauffe ou se décharge anormalement. …

- Les sites Web sont affichés différemment.

Est-ce que mon téléphone est surveillé ?

Une augmentation soudaine de l’épuisement de la batterie ou un boîtier chaud en mode veille sans explication apparente peuvent être les premiers signes que votre téléphone est surveillé. Les applications d’espionnage qui enregistrent des données en arrière-plan vident également votre batterie.

Qui peut espionner un téléphone ?

mSpy, l’espion idéal pour les smartphones Android et iOS. L’une des applications permettant d’espionner un smartphone s’appelle mSpy. Il s’agit d’un véritable cookie qui enregistre absolument chaque utilisation du téléphone. Fonctionne avec iOS et Android.

Comment savoir si on a fouillé dans mon téléphone ?

Le téléphone appelle automatiquement vos contacts. Certains paramètres changent de façon totalement incongrue : le fond d’écran n’est plus le même, une appli disparaît, ou au contraire une appli que vous ne connaissez pas apparaît. Vos mots de passe ont changé Vos comptes ne sont plus accessibles.

C’est quoi le code *# 62 ?

â *#62# – Ce hack à taper sur votre iPhone vous permet de vérifier si le renvoi d’appel sur indisponibilité est activé. â *#67# : Ce code permet de vérifier si le renvoi d’appel sur occupation est activé. â ##002# – Cela désactive tous les renvois d’appel sur le téléphone.

Où taper le code *# 21 ?

Un exemple peut être plus enrichissant. Imaginez que le numéro vers lequel les appels doivent être transférés soit le 01 02 03 04 05. Par conséquent, le code à écrire sera : *21*0102030405#. Après avoir tapé le code, appuyez simplement sur le bouton d’appel et vous avez terminé.

Comment désactiver le renvoi d’appel ?

vers le poste à renvoyer : *21* numéro pour renvoyer les appels vers # #21# pour désactiver le renvoi d’appel.

Comment savoir qui se connecte sur mon adresse mail ?

Connectez-vous à votre compte Google. Dans le panneau de navigation de gauche, sélectionnez Sécurité. Dans le panneau Vos appareils, sélectionnez Gérer tous les appareils. Vous verrez les appareils sur lesquels vous vous êtes connecté à votre compte Google ou sur lesquels vous avez été au cours des dernières semaines.

Qui est connecté à mon téléphone ? Application Android ou iOS Accédez au Google Play Store et recherchez l’application Fing. Une fois installée, cette application analyse votre réseau sans fil et affiche tous les appareils qui y sont connectés avec leurs adresses IP respectives.