Le téléphone appelle automatiquement vos contacts. Certains paramètres changent de manière totalement incohérente : le fond n’est plus le même, l’application disparaît ou, au contraire, une application inconnue apparaît. Vos mots de passe ont été modifiés. Vos comptes ne sont plus disponibles.

Qu’est-ce qu’un pirate peut faire ?

« Ils peuvent « usurper » un e-mail avec une fausse adresse d’expéditeur », explique Garry Brownrigg, PDG et fondateur de QuickSilk. Ils n’ont même pas besoin de votre mot de passe pour le faire. Sur le même sujet : Comment télécharger toutes les photos de Google photo ?. » Les e-mails qu’ils envoient peuvent aller des logiciels malveillants à la fraude et à la sollicitation d’argent.

Comment les gens piratent-ils ? De nombreux services en ligne exigent que les utilisateurs fournissent leur nom, leur adresse et leur numéro de carte de crédit. Les pirates volent ces données sur les comptes en ligne pour commettre une usurpation d’identité, par exemple en utilisant la carte bancaire de la victime ou en contractant un emprunt à son nom.

Qu’est-ce qu’on peut pirater ?

Le piratage peut prendre de nombreuses formes et affecter toute personne utilisant un appareil connecté à Internet. A voir aussi : Comment télécharger un document sur Google ?. Si vous avez déjà visité un site Web malveillant, téléchargé une pièce jointe à un e-mail suspect ou utilisé un réseau Wi-Fi pour accéder à Internet, vous avez peut-être été piraté.

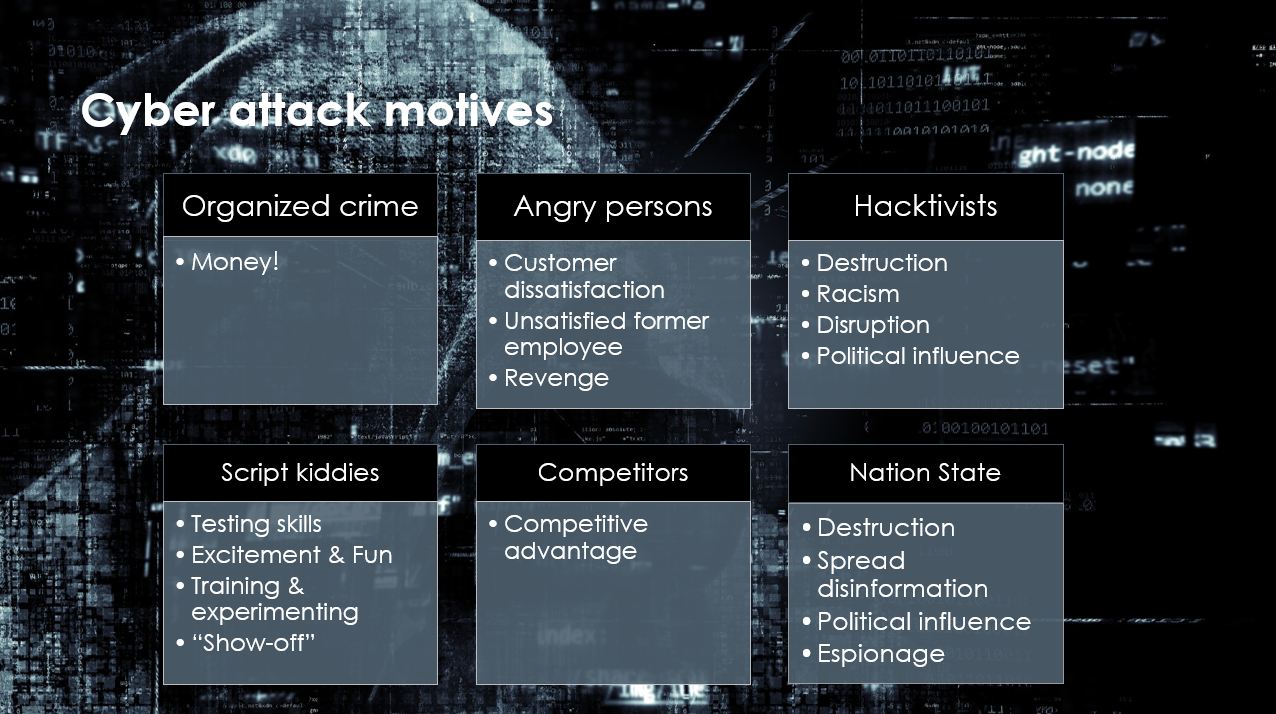

Quel est le but d’un pirate ?

Le ou les pirates cherchent à accéder au système sans être détectés afin d’en modifier le contenu et l’organisation à leur guise. Les motivations des pirates peuvent être très différentes, tout comme l’impact d’une attaque sur le système cible.

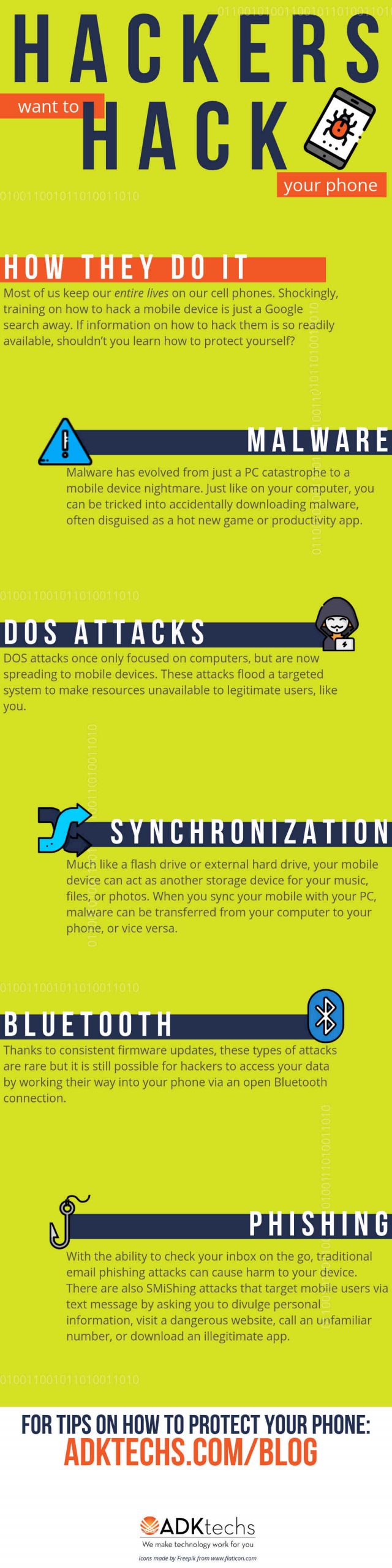

Quel est le mode de piratage le plus utilisé ?

La technique du phishing est sans doute la méthode la plus utilisée par les hackers. Le principe est simple : il consiste à usurper l’identité d’une entreprise, d’un organisme financier ou d’une administration, afin d’obtenir des données personnelles (données bancaires, mots de passe, etc.).

Quel est le mode de piratage le plus utilisé ?

La technique du phishing est sans doute la méthode la plus utilisée par les hackers. Ceci pourrez vous intéresser : Comment récupérer des photos effacées gratuitement ?. Le principe est simple : il consiste à usurper l’identité d’une entreprise, d’un organisme financier ou d’une administration, afin d’obtenir des données personnelles (données bancaires, mots de passe, etc.).

Quel est le plus grand hacker ?

Kevin Mitnick: La carrière insaisissable de A qui a duré vingt ans . Plus tard, entre autres, il accéda à sa manière aux systèmes de grands noms de la technologie tels que Sun Microsystem, Nokia, Motorola, Fujitsu… « Le Condor » fut probablement le hacker le plus célèbre de son époque.

Comment font les hackers pour pirater ?

Les pirates utilisent des informations volées pour cibler des attaques de phishing et d’extorsion. Avec des informations personnelles volées, les pirates peuvent cibler les victimes par le biais d’attaques de phishing.

Quel est le but d’un pirate ?

Le ou les pirates cherchent à accéder au système sans être détectés afin d’en modifier le contenu et l’organisation à leur guise. Les motivations des pirates peuvent être très différentes, tout comme l’impact d’une attaque sur le système cible.

Qu’est-ce qu’un pirate peut faire ?

Phishing, ransomware, vol de mot de passe, malware, faux sites internet, faux réseaux wifi… Les hackers ne manquent pas d’imagination pour tenter de s’attaquer à vos données professionnelles.

Pourquoi on se fait pirater ?

Récupérer des contacts enregistrés sur un site piraté est une technique très appréciée des hackers. Ils l’utilisent pour promouvoir leurs sites et leurs produits. Vous avez probablement déjà reçu des e-mails de sources douteuses, vous proposant des produits ou des services à partir d’un site dont vous ignoriez l’existence.

Quelle est l’origine des Anonymous ?

Anonymous est un mouvement cyberactiviste né en 2003 sur la plateforme 4chan, un forum anonyme de partage d’images. N’importe qui peut l’affirmer, car l’anonymat n’est pas une organisation, mais un mouvement décentralisé sans hiérarchie.

Qui est dans le masque d’Anonyme ? Le personnage de Guy Fawkes, également connu sous le nom de Guido Falxius ou John Johnson, est un catholique anglais né à New York en 1570 et mort à Londres en 1606, connu comme le principal instigateur du « complot de la poudre à canon » contre la politique du roi protestant. Jacques. 1. en matière de foi.

Qui est le vrai Anonymous ?

Anonymous est un groupe organisé de hackers et d’activistes politiques qui a commencé en tant que collectif en 2003 sur 4chan, un salon de discussion anonyme. Appelée la communauté hacktiviste, l’objectif principal de ce groupe est de défendre la liberté d’expression.

Qu’est-ce que les Anonymous ont pirate ?

En février, Anonymous a piraté le site Web des Nations Unies et créé une page pour Taïwan, un pays qui n’a pas eu de siège à l’ONU depuis 1971.

Qui est le chef d’Anonymous ?

Anonymous n’étant ni une organisation ni un quelconque club, il est impossible d’y adhérer officiellement : il n’y a pas de dirigeants, pas de frais, pas de classement et pas de moyen de communication unique. Anonymous se développe dans plusieurs médias en plusieurs langues.

Qu’est-ce que les Anonymous ont pirate ?

En février, Anonymous a piraté le site Web des Nations Unies et créé une page pour Taïwan, un pays qui n’a pas eu de siège à l’ONU depuis 1971.

Qui est le plus grand hacker du monde ?

Gary McKinnon : Hacker and Aliens Connu pour être l’auteur du « plus grand piratage informatique militaire de tous les temps », selon les États-Unis, l’Écossais Gary McKinnon s’est déchaîné pendant un peu plus d’un an entre février 2001 et mars 2002.

Quelles sont les actions des Anonymous ?

Top 10 des actions les plus significatives des Anonymous

- Piratage de la télévision russe (2022) …

- Le projet Chanalogie (2008) …

- Opération Blackout (2012) …

- Opération Payback (2010-2011) …

- Opération Tunis (2011) …

- Opération Jihadisme (2015) …

- Défendre les droits LGBT en Ouganda (2012)

Quelle est l’origine du mouvement des Anonymous ?

Le nom Anonymous a été inspiré par l’anonymat des utilisateurs qui publient des photos et des commentaires sur Internet. L’utilisation du terme Anonymous, dans le sens d’une identité partagée, a commencé sur les tableaux d’affichage, où « Anonymous » est donné aux visiteurs qui postent des commentaires sans identification.

Est-ce que hacker est un métier ?

Professionnel de la cybersécurité, le hacker éthique intervient au sein des entreprises et des organisations pour assurer la protection des systèmes d’information face aux menaces potentielles de piratage. Un métier qui a le vent en poupe.

Qui sont les plus gros hackers ? Un peu solitaire

- Steve Jobs (1955-2011) et Steve Wozniak (67 ans) Vendent des boîtes appelées « Blue Box » pour les appels interurbains gratuits. …

- Kevin Poulsen alias Dark (52)…

- Kevin David Mitnick alias Le Condor (54 ans)…

- Gary Mc Kinnon (51) …

- George Hotz ou GeoHot (28 ans)

Qui est le plus dangereux hacker du monde ?

Kevin Mitnick : infiltré certains des plus grands sites sécurisés sur Internet. Islam Brahimi : Connu pour avoir illégalement accédé à plusieurs ordinateurs connectés à Internet créant l’un des plus grands réseaux Botnet de 500 000 ordinateurs infectés. HD Moore : Créateur de Metasploit.

Qui est le hacker le plus connu ?

1. Kévin Mitnick. Vers 1995, le travail de Kevin Mitnik parcourait le monde. Ce consultant en sécurité informatique est connu pour avoir été le hacker le plus recherché de l’histoire.

Qui est le hacker le plus fort du monde ?

Gary McKinnon : Hacker and Aliens Connu pour être l’auteur du « plus grand piratage informatique militaire de tous les temps », selon les États-Unis, l’Écossais Gary McKinnon s’est déchaîné pendant un peu plus d’un an entre février 2001 et mars 2002.

Quel est le travail d’un hacker ?

Appelés aussi « Pentester » (pour test d’intrusion) ou hackers bénins, les hackers éthiques ont pour mission d’évaluer la sécurité d’un système d’information ou d’un parc informatique en réalisant des tests d’intrusion.

Quel diplôme pour être hacker ?

Pour devenir hacker éthique, il faut avoir un bon niveau en informatique et plus précisément une spécialisation en cyber sécurité. Une formation de niveau Bac 3 minimum est requise ou poursuivre jusqu’à Bac 5.

Quel est le rôle d’un hacker ?

En sécurité informatique, un hacker, hacker français ou hacker, est un expert en informatique qui cherche des moyens de contourner les protections logicielles et matérielles.

Qui est le plus grand hacker ?

Kevin Mitnick: La carrière insaisissable de A qui a duré vingt ans . Plus tard, entre autres, il accéda à sa manière aux systèmes de grands noms de la technologie tels que Sun Microsystem, Nokia, Motorola, Fujitsu… « Le Condor » fut probablement le hacker le plus célèbre de son époque.

Quel est le hacker le plus recherché ?

Les experts en cybersécurité sont unanimes pour placer Kévin Mitnick à la tête des hackers les plus respectés et les plus puissants de la planète. Passant de chapeau noir à chapeau blanc, il a en grande partie construit sa carrière dans les années 80 faisant beaucoup de dégâts à Pacific Bell.

Qui est le hacker le plus dangereux ?

1 я Kevin Mitnick Kevin Mitnick est une véritable légende dans le monde du piratage. En 1982, alors qu’il était encore adolescent, il a piraté le Commandement de la défense aérospatiale de l’Amérique du Nord (NORAD), un exploit qui allait inspirer le film War Games.

Est-ce que j’ai été hacké ?

haveibeenpwned.com (littéralement « je me suis fait avoir ») est une plate-forme sur laquelle vous entrez votre e-mail ou votre numéro de téléphone portable et vous indique si vos informations personnelles ont déjà été compromises, c’est-à-dire. s’ils ont été trouvés dans des bases de données divulguées dans le passé.

Quelle est la méthode de piratage la plus couramment utilisée ? La technique du phishing est sans doute la méthode la plus utilisée par les hackers. Le principe est simple : il consiste à usurper l’identité d’une entreprise, d’un organisme financier ou d’une administration, afin d’obtenir des données personnelles (données bancaires, mots de passe, etc.).

Qui contacter en cas de piratage informatique ?

Pour des conseils sur vos démarches, contactez la plateforme Info Escroqueries du Home Office au 0 805 805 817 (appel et service gratuits, ouvert de 9h à 18h30 du lundi au vendredi). Vous pouvez également contacter le 3018 (appel et SAV gratuits) du lundi au vendredi de 9h à 20h.

Ou signaler piratage ?

Si vous ne pouvez plus vous connecter à votre compte de messagerie et pensez que votre boîte aux lettres a été piratée, contactez le service de messagerie concerné pour signaler votre piratage et demander la réinitialisation de votre mot de passe.

Qui contacter en cas de piratage de boite mail Orange ?

Contacter la cellule abus Envoyer un email à l’adresse suivante : [email protected] en précisant l’adresse email Orange piratée.

Comment savoir si une adresse mail a été piratée ?

Pour vérifier si votre adresse e-mail, votre compte ou votre mot de passe a été piraté : Rendez-vous sur haveibeenpwned.com. Saisissez l’adresse e-mail que vous utilisez pour vos comptes Web et cliquez sur le bouton Pwned ?.

Est-il possible de pirater une boîte mail ?

L’intrusion dans la boîte e-mail d’un tiers sans son consentement est punie par la loi : la violation de correspondance secrète est passible d’un an de prison et de 45 000 euros d’amende.

Qui est le hacker le plus connu ?

1. Kévin Mitnick. Vers 1995, le travail de Kevin Mitnik parcourait le monde. Ce consultant en sécurité informatique est connu pour avoir été le hacker le plus recherché de l’histoire.

Qui a créé le hacker ? Il construit en 1971 avec son ami Bill Fernandez, son premier ordinateur, celui-ci avait déjà des lampes et des interrupteurs, « comme Altair, mais 3 ans plus tôt ». C’est cet ami, Bill Fernandez, qui a présenté Steven P. Jobs à Wozniak. Le 1er avril 1976, la société Apple est née du duo Jobs et Wozniak.

Qui est le hacker le plus dangereux ?

De 2013 à 2016, Belan a piraté 700 millions de comptes et volé leurs données : 500 millions de comptes Yahoo et 200 millions d’autres comptes d’origines diverses, prétendument à la demande du FSB russe.

Qui est le premier hacker du monde ?

Kevin Mitnick 2010 Kevin Mitnick, né le 6 août 1963 à Van Nuys en Californie, est un ancien pirate informatique américain devenu consultant en sécurité informatique depuis les années 2000.

Quel pays a le plus de hacker ?

Une opération efficace, mais surtout symbolique puisque la Corée du Nord abrite les hackers les plus actifs au monde.

Qui est le premier hacker du monde ?

Kevin Mitnick 2010 Kevin Mitnick, né le 6 août 1963 à Van Nuys en Californie, est un ancien pirate informatique américain devenu consultant en sécurité informatique depuis les années 2000.

Quel pays a le plus de hacker ?

Une opération efficace, mais surtout symbolique puisque la Corée du Nord abrite les hackers les plus actifs au monde.

Qui est le hacker le plus dangereux du monde ?

| Naissance | 3 juin 1988 Tizi Ouzou |

|---|---|

| Nom dans la langue maternelle | âµâ´°âµâµ£â´° â´±âµâ´ âµâµâ´°â´µ |

| Pseudonyme | BX1 |

| Autres noms | Daniel HB |

| Activité | pirate |

Quel téléphone le plus sécurisé ?

Nitrophone 1 est un smartphone remarquable inspiré du Google Pixel 4a, offrant des fonctionnalités de sécurité et de confidentialité uniques. La société derrière le Nitrophone 1 est allemande et s’appelle Nitrokey.

Est-ce qu’Android est sécurisé ? Selon Apple, les smartphones Android sont moins sécurisés qu’iOS Apple note qu’au cours des quatre dernières années, les appareils Android ont eu entre 15 et 47 fois plus d’infections par des logiciels malveillants que les iPhones.

Quel smartphone respecte la vie privée ?

PinePhone, un smartphone conçu pour respecter la vie privée de ses propriétaires.

Quelles sont les données à caractère personnel que Fairphone veut protéger ?

Données d’identification : nom, prénom, identifiant, SIREN. Caractéristiques personnelles : date de naissance, nationalité, etc. Coordonnées : adresse postale, e-mail, numéro de téléphone, etc. Vie personnelle : intérêts, état civil, etc.

Quel smartphone vie privée ?

Fairphone et /e/OS représentent le premier smartphone durable qui protège la vie privée. Fairphone va encore plus loin avec la troisième version de son smartphone éponyme.

Quel est le téléphone le plus sécurisé ?

Son appareil photo principal est un capteur de 12,2 MP. Voilà pour les principales caractéristiques du téléphone. Comme vous l’avez remarqué, il n’y a rien d’inhabituel d’un point de vue matériel. C’est normal, car son système d’exploitation fait du Nitrophone 1 le téléphone le plus sécurisé au monde.

Comment faire pour que son téléphone soit intraçable ?

Accédez au Gestionnaire d’autorisations. Ce menu peut se trouver à différents endroits en fonction de votre overlay. La meilleure façon de le trouver est de taper « permission » dans le champ de recherche des paramètres Android. Dans Emplacement, vous verrez une liste d’applications qui ont accès à votre emplacement.

Quel est le smartphone le plus sécurisé au monde ?

Pegasus : Apple affirme que les iPhones sont les smartphones les plus sécurisés au monde. Après la découverte du projet Pegasus, Apple a voulu rassurer les utilisateurs d’iPhone. Malgré les failles d’iOS exploitées par les logiciels espions, l’iPhone reste le smartphone le plus sécurisé du marché.